Bu makale FortiAuthenticator’ı sağlamlaştırmaya yönelik en iyi uygulamaları açıklamaktadır.

Kapsam

FortiAuthenticator’ın tüm sürümleri.

Çözüm

Genel Değerlendirmeler:

FortiAuthenticator, başta RADIUS ve SAML olmak üzere TACACS, openID, OAUTH ve LDAP gibi birçok protokol için sunucu görevi görebilir.

Böylece FortiAuthenticator çeşitli ortamlara esnek bir şekilde entegre edilebilir.

Mevcut birçok özellikten hepsi kullanılamayabilir. FortiAuthenticator’a bir protokolün veya özelliğin kullanımının beklenip beklenmediği konusunda talimat verilmesi gerekir. Varsayılan olarak FortiAuthenticator çoğu hizmeti sunacaktır ancak tüm hizmetler her ortamda gerekli olmayacaktır.

- Bu ortamın gereksinimlerini gözden geçirmek ve yalnızca ihtiyaç duyulan özellikleri/protokolleri etkinleştirmek en iyi uygulamadır. Ortamın bu ürünün kapsaması gereken kullanım durumları nelerdir? Bu aynı zamanda son kullanıcıların ne bekleyebilecekleri ve belirli akışların nasıl tasarlandıkları konusunda eğitilmelerine de yardımcı olacaktır (‘bu sayfayı açın, ardından bu ekran görünmelidir…’).

- Hizmetler ayrıca birden fazla arayüze bölünmelidir, böylece belirli arayüzler yalnızca ilgili kullanıcı grupları için kullanılabilir. Bu nedenle, örneğin harici konuk kullanıcılar için web sunucusu üzerinden yönetici girişi mümkün değildir. Ağ düzeni, FortiGate gibi bir güvenlik duvarının burada koruyucu bir rol üstlenmesine olanak sağlayamayabilir.

Hizmetlerin arayüzler arasında bölünmesi, aynı zamanda idari ve operasyonel erişimin veya son kullanıcı erişiminin bölünmesine de hizmet edecektir.

- Güvenlik duvarı politikaları erişimin daha da sınırlandırılmasına yardımcı olabilir ve yalnızca belirli URL’lere izin veren FortiWeb daha da ayrıntılı olabilir .

- Bilinen sorunlar için sürüm notlarının gözden geçirilmesi ve yükseltmelerle ilgili hususlar sorunların önlenmesine yardımcı olabilir.

- Veri sayfasına ve sürüm notlarına göre FortiAuthenticator’ın yeterli bellekle kurulup kurulmadığını kontrol edin . Bu, vardiyanın başlangıcı gibi daha yoğun zamanlarda anormal davranışların önlenmesini sağlayabilir. İşlenemeyen istekler, kötü bir kullanıcı deneyimine neden olur, aynı zamanda zaman aşımlarını veya tamamlanmamış oturum açma girişimlerini bildiren günlükler de olur.

- Ürünün durumunu incelerken, olması gerektiği gibi çalışması ve düzenli çalışmasının beklendiği düzenli bir temele sahip olması en iyi uygulamadır.

- Gereksiz hizmetlerin devre dışı bırakılması, bu cihaz üzerinde daha az yük oluşması gibi olumlu bir etkiye sahip olacaktır (bu yalnızca FortiAuthenticator için geçerli değildir).

- Gelen ve giden trafiğin kontrol edilmesi, herhangi bir işlem cihazı üzerindeki yükün azaltılmasına da yardımcı olabilir.

Aşağıdaki bölümde kasıtlı olarak örtüşen ancak kendi başına ayakta kalabilen birkaç farklı senaryo açıklanmaktadır.

Senaryo 1:

FortiGate, FortiClient kullanıcıları için VPN sunar. RADIUS aracılığıyla FortiAuthenticator’a karşı kimlik doğrulama. FortiAuthenticator, FortiToken Mobile (veya FortiToken Donanımı) ile 2 faktörlü kimlik doğrulama (2FA) sunar ve son kullanıcı OTP’yi manuel olarak girer. FortiAuthenticator, LDAP arka ucu olarak bir etki alanı denetleyicisi kullanacak şekilde yapılandırılmıştır ve ayrıca parola değişikliklerini etkinleştirmek için MSCHAPv2 kimlik doğrulaması sunmak üzere etki alanına katılmıştır.

FortiAuthenticator’dan neler gereklidir:

- FortiGate’ten RADIUS isteklerini dinleyin.

FortiAuthenticator’da neler gerekli değildir:

- Başka herhangi bir hizmet.

FortiAuthenticator’ın LDAP isteklerini dinlemesi gerektiğini tanımladığı için ‘LDAP’ hizmetinin gerekli olmadığını unutmayın. Bu durumda FortiAuthenticator, LDAP istemcisidir ve istekleri almak için değil, bunları başka bir LDAP hizmetine oluşturmak için kullanılır. FAC’a verilen yanıtların dinlenmesi için LDAP hizmetine gerek yoktur.

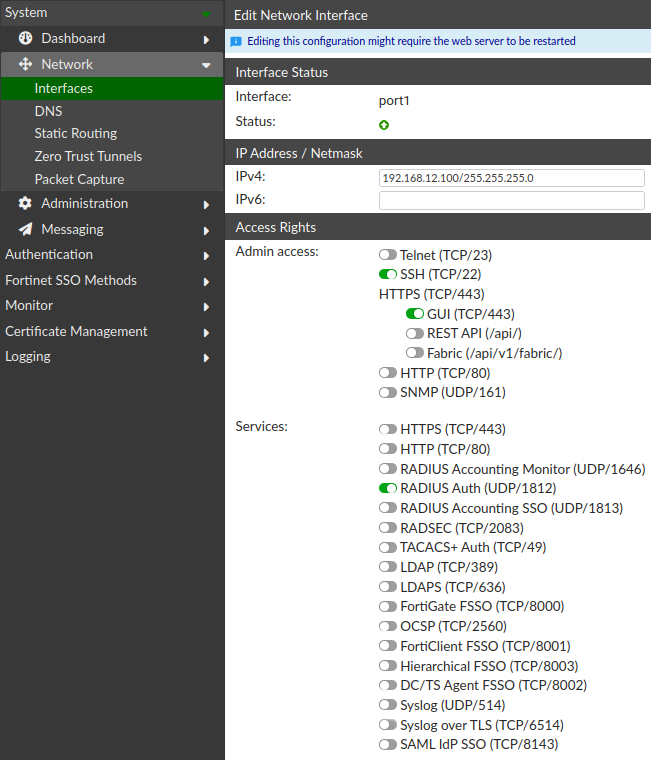

Bu senaryoyu karşılamak için aşağıdaki arayüz yapılandırması geçerlidir:

port1 – minimum ayarlar

Senaryo 2:

Senaryo 1′e benzer ancak manuel OTP girişi yerine FortiToken Mobile-Push bildirimi ekleniyor. Teknik not: FortiToken Mobile’daki “Onayla/Reddet” açılır penceresi, FortiToken Mobile’dan, GUI -> Sistem -> Yönetim -> Sistem Erişimi’nde belirtilen FortiAuthenticator Adresine bir HTTPS oturumuna neden olur ve ‘FortiToken Mobile için Genel IP/FQDN’ vardır ‘. Cep telefonu bu adresi çözecek ve ardından güvenlik duvarı aracılığıyla, genellikle bir VIP veya FortiAuthenticator’a bağlantı noktası yönlendirme yoluyla ona bağlanacaktır. Yapılandırılan adresten bağımsız olarak FortiAuthenticator yalnızca 443 numaralı bağlantı noktasını dinler.

Bunun anlamı, FortiAuthenticator’ın bu yanıtları alabilmesi için İnternet’ten ulaşılabilir olması gerektiğidir.

Anlık bildirimler iyi bir kullanıcı deneyimi sunarken aynı zamanda korunması gereken ağa olası bir izinsiz giriş noktası da sağlayacaktır.

Riski azaltmak için idari ve operasyonel hizmetler arayüzler arasında bölünmelidir. Bu, yalnızca FortiToken Mobile push yanıtları için bir sunucu gerektirirken FortiAuthenticator’ın internete FortiAuthenticator idari erişimini açmayı önlemek içindir.

Arayüzlerin bölünmesi örnek olarak arayüz port1′de yönetici erişimine izin verirken port2′de operasyonel erişime izin verecektir.

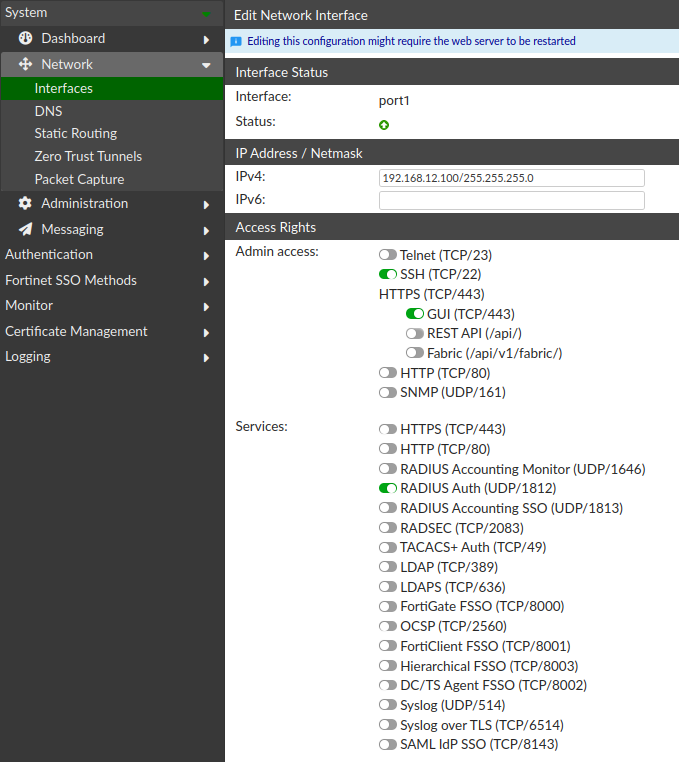

minimal administrative access on port1

Yönetici erişimi, yalnızca yönetilen ağ içinden erişilebilen bağlantı noktası 1 aracılığıyla verilir.

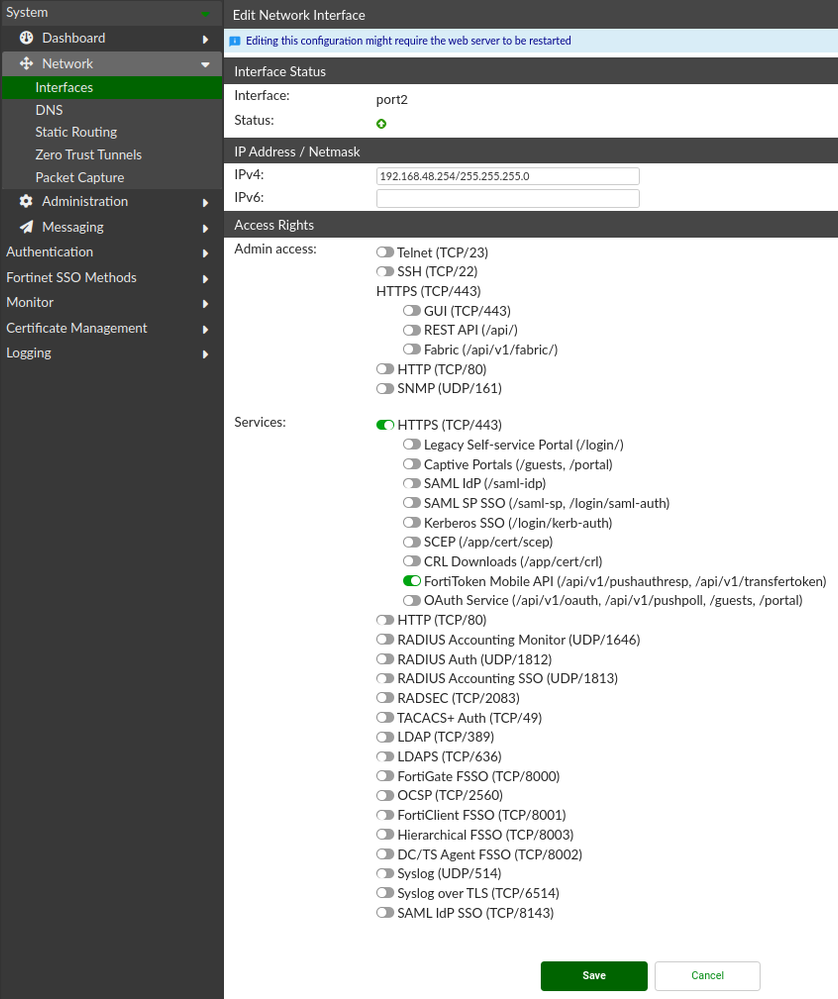

minimal administrative access on port2

Anında bildirim için Port2′de yalnızca ‘FortiToken Mobile API (/api/v1/pushauthresp, /api/v1/transfertoken)’ etkinleştirilmiş olması gerekir.

Burada sağlanan IP adresi, FortiGate’in FortiToken Mobile Push kaynaklı HTTPS bağlantılarını ileteceği adres olmalıdır.

Senaryo 3 :

Senaryo 2′yi temel alıyoruz. Ancak gereksinimlerin incelenmesi, son kullanıcıların yalnızca iki ülkeden (Birleşik Krallık ve Fransa) ve yalnızca günün belirli saatlerinde (Pazartesi-Cuma 09.00-18.00) bağlantı kurduğunu gösterdi.

FortiGate, coğrafi adres nesnelerini politika nesneleri olarak kullanabilir ve bu nedenle yalnızca bazı ülkelerden erişime izin verebilir ve hatta belirli ülkelerden erişimi engelleyebilir.

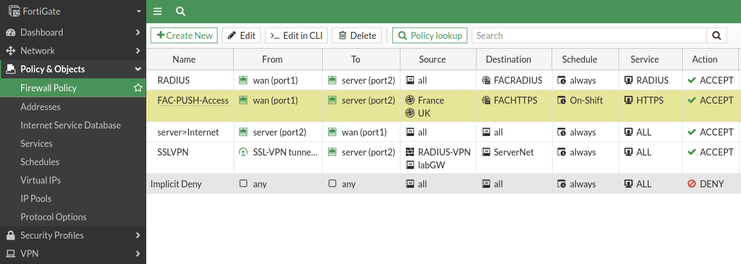

Belirli gün saatlerinde Fransa ve Birleşik Krallık ülkelerine izin veren bir güvenlik duvarı politikası şu şekilde görünebilir (sarı vurgu):

Coğrafya adres nesnesi ve zamanlamasını içeren güvenlik duvarı politikaları

Burada FortiToken Mobile cep telefonu uygulamasından gelen trafik wan1′e girecektir. Yönlendirme, paketlerin 2 numaralı bağlantı noktasına gitmesi gerektiğini belirler. Kaynak adresleri yalnızca bu iki ülkeden geliyorsa eşleşir. Program yalnızca gerekli vardiya zamanlarında eşleşecektir.

Tarife dışı trafik kesilecek. Buna FortiToken Mobile push trafiğinin yanı sıra diğer trafik de dahildir.

İstenmeyen adresleri engellemenin gelişmiş bir yöntemi , iş parçacığı beslemesi kullanmaktır . FortiGate herhangi bir kaynaktan IP adreslerinin bir listesini bir güvenlik duvarı adres nesnesine çekebilir. Bu, örneğin bilinen kötü amaçlı yazılım IP’lerinin halka açık bir listesi olabilir. Böyle bir nesneyi gelen politikanın kaynağına koymak, bu IP’lerden gelen trafiğe izin verilmemesine yardımcı olabilir. Nesneyi bir giden ilkesine hedef nesne olarak eklemek, bu hedeflere olan bağlantıları engelleyebilir. Günlüğe kaydedilen vakaların araştırılması gerektiğinden (bir düğümün neden kasıtlı olarak engellenen bir adresle iletişim kurduğuna ilişkin) bu trafiğin günlüğe kaydedilmesi önerilir.

Not:

Coğrafya tabanlı adres nesneleri de SSL VPN bağlantısının kendisi için çok uygundur. Bunu ayarlamak, beklenmedik coğrafi konumlardan gelen kimlik doğrulama girişimlerini engelleyebilir. Daha fazla ayrıntı 191997 makalesinde .

Senaryo 4:

İster idari ister operasyonel olsun, çoğu erişim şifreli iletişim gerektirir. FortiAuthenticator, yönetim erişimi, konuk portalları ve TLS sunucusu olarak FortiToken Mobile push sunucusu için görev yapar. Tarayıcılar herhangi bir anormallik durumunda uyarı verecek şekilde ayarlanmıştır.

HTTPS web sunucusu olarak çalışan bir TLS sunucusuna, son kullanıcı/yönetici tarafından herhangi bir uyarı yapılmaksızın erişilebilecektir. Bu temel olacak.

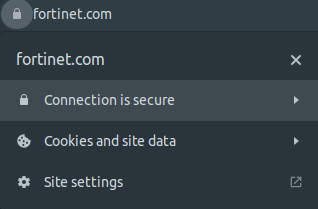

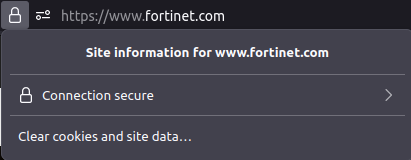

Firefox geçerli bir sertifika gösteriyor

Geçerli bir sertifika gösteren Google Chrome

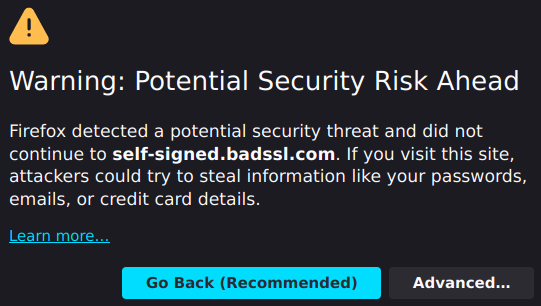

Sertifika uyarısı varsa bunun iyi bir nedeni olacaktır ve kullanıcıların daha fazla devam etmemeleri gerektiğini anlamaları gerekir.

FortiAuthenticator’a, FortiGate’e veya ortamınızdaki herhangi bir web sunucusuna erişimin güvenli bir bağlantıyla sağlandığından emin olun ve sağlanan sertifikayı inceleyin. Örnek olarak, https://fac.forti.lab’ın yönetim arayüzü adresine çözümlemesi ve konuda aynı FQDN’ye sahip bir sertifika sunması gerekir.

Bu, Fortinet gibi tipik web siteleri için geçerli olduğu gibi aynı zamanda sabit portal, self servis portalı veya FortiAuthenticator’daki yönetici arayüzü için de geçerlidir .

Kullanıcılara sertifika uyarılarını göz ardı etmeleri konusunda eğitim vermek, bir saldırı nedeniyle sertifikanın değişmesine neden olabilir. Son kullanıcı yine de sertifika uyarısını görmezden gelecek ve böylece saldırganın başka bir adıma geçmesine olanak tanıyacaktır. Bu, böyle bir uyarının bir örneğidir. Son kullanıcılar bunu asla görmemeli ve bunları göz ardı etme alışkanlığına kapılmamalıdır.

Badssl.com’da kendinden imzalı sertifika örneği

Sertifikalar ve gereksinimler hakkında genel teknik bilgiye Teknik İpucu: TLS ve Dijital Sertifikanın kullanımı… – Fortinet Topluluğu başlıklı makaleden ulaşabilirsiniz .

Bunları oluşturmak ve FortiGate’te hata ayıklamayı gerçekleştirmek için bu FortiGate ve sertifika sorunları Kılavuzunu izleyin.

757 total views, 6 views today