Tanım

Bu makale, iki veya daha fazla bağlantı kullanan bir SD-WAN tasarımı için en iyi yapılandırma adımlarını açıklamaktadır. İkincil bağlantılar ‘bekleme’ durumundayken, tüm internet trafiği için bir birincil kullanılır. Tasarım, bağlantıların kullanılabilirliğini ve güvenilirliğini izlemeli, başarısız bağlantıları kaldırmalı ve oturumların ikincil ISP’ye geçmesine izin vermelidir.

Tasarım, oturumların yapılandırılabileceği veya yeniden çalışma için görevlendirilebileceği tekrar çevrimiçi olana kadar başarısız olan tüm bağlantıları izlemeye devam eder.

Kaynak NAT IP değiştirilirse, TLS oturumlarının doğası belirli durumlarda geçersiz hale gelebileceğinden, bu tasarımın uyarıları ve diğer ayrıntılar bu makalenin ilerleyen kısımlarında ele alınmaktadır.

Kapsam

SD-WAN’lı FortiGate.

Çözüm

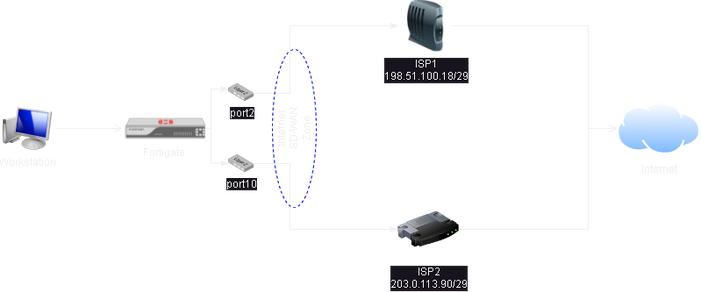

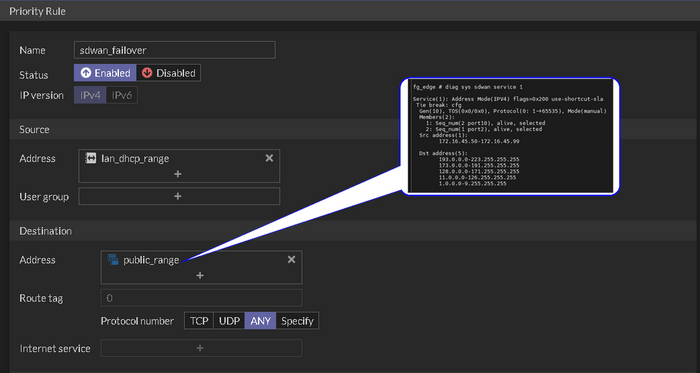

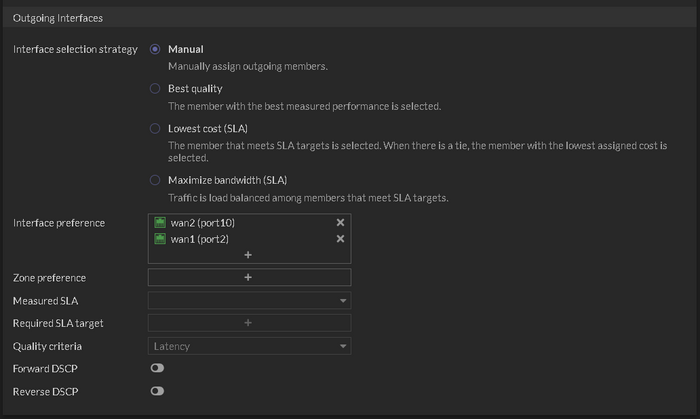

Aşağıdaki topoloji göz önüne alındığında, bu örnek, biri port2′ye ve diğeri port10′a bağlı iki farklı ISP bağlantısı kullanacaktır.

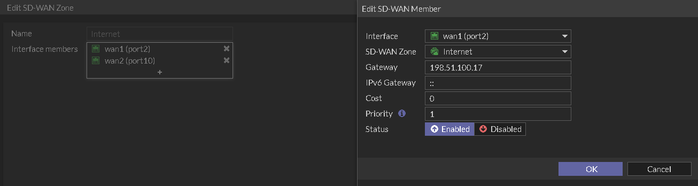

Bu örnekte, daha fazla ISP bağlantısı alması ve tasarımı kolayca ölçeklenebilir hale getirmesi amaçlanan ‘İnternet’ adlı yeni bir SD-WAN Bölgesi oluşturulmuştur.

Seçim için uygun olmayabileceklerinden, ISP arabirimlerinin mevcut yapılandırmaları veya alt ‘referansları’ olmadığından emin olun.

Olduğu söyleniyor, bu öğretici bunun yeni bir yapılandırma olduğunu varsayar.

exec ping-options interface port2

exec ping 198.51.100.17

PING 198.51.100.17 (198.51.100.17): 56 data bytes

64 bytes from 198.51.100.17: icmp_seq=0 ttl=255 time=0.2 ms

64 bytes from 198.51.100.17: icmp_seq=1 ttl=255 time=0.4 ms

64 bytes from 198.51.100.17: icmp_seq=2 ttl=255 time=0.1 ms

64 bytes from 198.51.100.17: icmp_seq=3 ttl=255 time=0.4 ms

64 bytes from 198.51.100.17: icmp_seq=4 ttl=255 time=0.3 ms

— 198.51.100.17 ping statistics —

5 packets transmitted, 5 packets received, 0% packet loss

round-trip min/avg/max = 0.1/0.2/0.4 ms

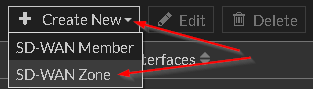

Adım 3: sd-wan bölgesini oluşturun.

- Bir isim ver. Bu örnek için ‘İnternet’ kullanılacaktır.

- ‘Arayüz üyeleri’ni seçin, başka bir menü açılacaktır. Henüz yeni ISP’yi içermediğine dikkat edin.

- ‘Oluştur’u seçin ve yeni bir ‘SD-WAN Üyesi Düzenle’ menüsü açılır

- Arayüzü seçin (bu durumda port2 ve port10).

- SD-WAN Bölgesi = İnternet.

- Ağ Geçidi = Ağ Geçidini buraya ekleyin.

- Kaydetmek için Tamam’ı seçin .

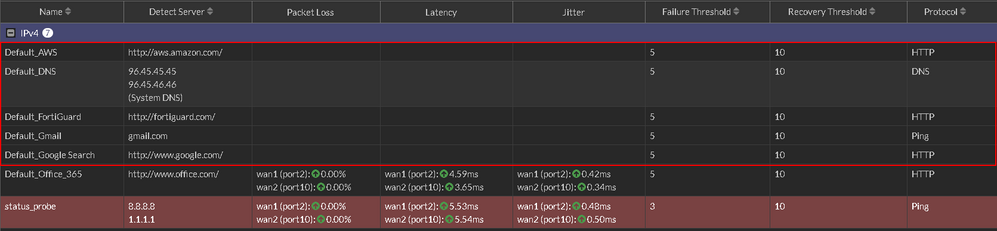

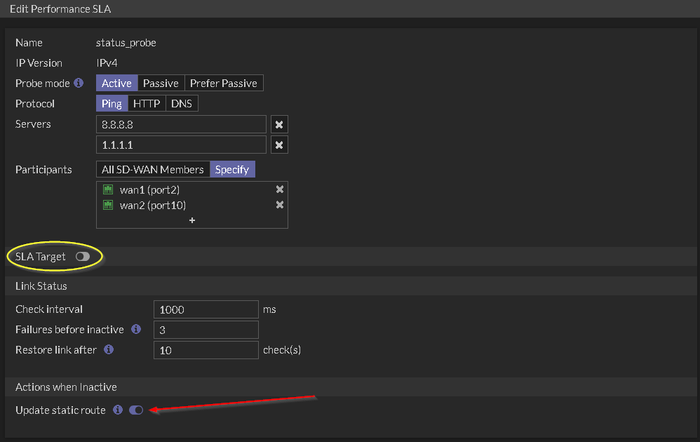

Bu tasarım, Bağlantı Durumu Araştırmalarına ve bir arıza meydana geldiğinde bağlantının Yönlendirme FIB’sinden çıkarılmasına ve ardından birden çok diğerinin tetiklenmesine neden olacak şekilde ‘mantıksal’ bir alt konuma yerleştirileceği ‘Statik Rotayı Güncelle’ ayarına dayanacaktır. oturumları kirletme ve kaynak-nat değişikliklerine neden olma gibi seçenekler.

Tasarımın test edilmesi ve onaylanması

Giden trafiği gerçek zamanlı olarak kontrol etmenin en kolay yolu, bir algılayıcı kullanmaktır. Bu örnek test, yinelenen paketlerin görülmesini önlemek için performans SLA’sını araştırmak için kullanılmayan bir IP (8.8.4.4) kullanır.

Bu örnek aynı zamanda, trafiğin durduğunu ancak arayüzün bağlantısının kesilmediğini garantilemek için test edilen bağlantıda bir ‘mantık’ hatası ortaya koymaktadır. Bu, test için çok önemlidir çünkü yalnızca probun başarısız olması arzu edilir . Fiberin Birincil ISP’den bağlantısı kesilerek port2 ve port10′un değişmeden kalmasına izin verilir.

diag sniffer packet any “icmp and host 8.8.4.4″

Bu makalenin en üstündeki Topoloji şemasındaki ‘İş istasyonu’ndan 8.8.4.4′e sabit bir ping başlatıldı ve başarılı yanıtlar alındı.

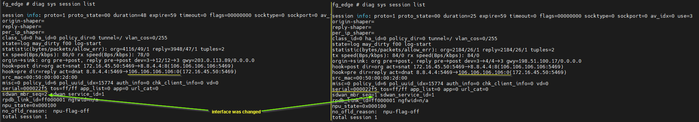

Aşağıdaki sniffer sonuçları, fiber kablo port10 ISP’nin yönlendiricisinden çekildikten sonra port10 ile port2 arasında bir geçişin olduğu anı gösterir.

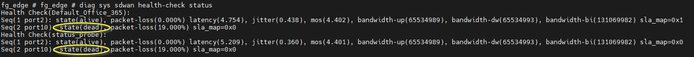

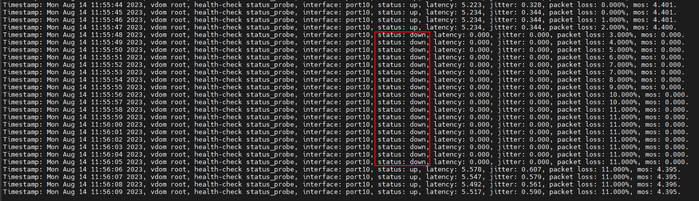

Bu bağlantıların ve araştırmaların ‘mevcut’ durumunu doğrulamak için bir SD-WAN sağlık kontrolü kullanmak da mümkündür:

diag sys sdwan health-check status <name or Enter>

Port10 durumunun ‘ölü’ olduğunu ve ‘mantıksal’ başarısız durumda olduğunu unutmayın.

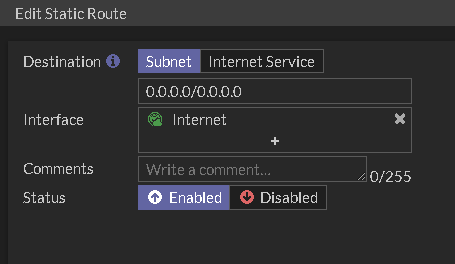

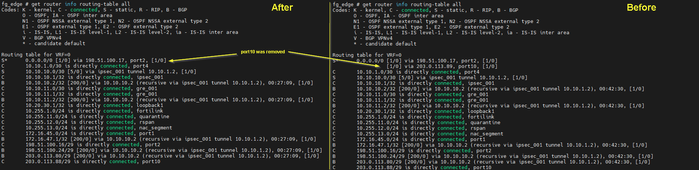

‘Statik rotayı güncelle’ seçeneği, bağlantının FIB veritabanından kaldırılmasına neden olur.

get router info routing-table all

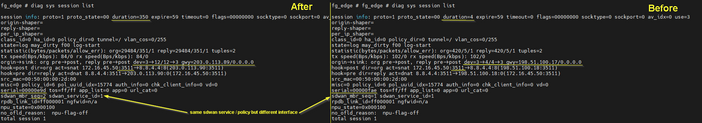

Aynı 5-tuple bilgisini (orijinal kaynak bağlantı noktası 3511) tutmasına rağmen oturum ‘serisinin’ (veya kimliğinin) değiştiğini unutmayın. Buna rağmen, başarısızlıktan sonra farklı bir aygıt (arayüz) ve ağ geçidi kullanarak FortiGate’ten çıkmaya devam ediyor.

‘snat-route-change’ ayarı çoğunlukla geri dönüş davranışını kontrol eder. SNAT IP değiştirilirse, bağlantı hatalarında oturumlar temizlenir . Bu, yeni bir rota aramasının gerçekleşmesine ve ikincil arayüzün seçilmesine izin veren beklenen bir davranış yanıtıdır. Yeni bir SNAT adresi belirlemek için yeni bir güvenlik duvarı ilkesi araması da gerekecektir. Onsuz, 5-tuple’ın hala ‘geçerli’ veya tutarlı olarak kabul edilmesinin hiçbir yolu yoktur.

Ancak, TCP ve uygulamalar, yeniden bağlanma veya Katman-7 sürdürme mekanizmalarına güvenmelidir.

snat-route-change enable <- Oturumlar anında başarısız olur.

snat-route-change disable <- Oturumlar, oturum süresince mevcut bağlantıyı kullanmaya devam edecek. Yeni oturumlar mevcut etkin bağlantıyı kullanır.

Mevcut durum, Adım 7′de belirtilen istisna ise ve genel IP farklı bağlantılar üzerinde dalgalanıyorsa, aşağıdaki ekran görüntüsünde gösterildiği gibi oturum temizlenmez. Yük devretme olayı üzerine, oturum “kirlenir” ve güncellenir. Bunun gelişmiş bir ayar olduğunu ve birden fazla ek adım ve test gerektirdiğini unutmamak önemlidir. Genel IP’nin aynı anda yalnızca tek bir yerde bulunabileceğini unutmayın, bu nedenle bunun sorunsuz çalışması için senkronize güncellemeler yapılmalıdır.

İsteğe bağlı olarak, Bağlantı Durumu Araştırmalarının tarihsel bilgilerine tek tek bakın.

Daha uzun bir geçmiş gerekiyorsa Log & Report -> System Events -> SD-WAN Events bölümüne bakın .

diag sys sdwan sla-log status-probe 1

diag sys sdwan sla-log status-probe 2

Çözüm:

Yukarıdaki ayarlar uygulanarak, günlüklerde ve sonuçlarda gösterildiği gibi, istenen SD-WAN yük devretme ve yeniden çalışma elde edilebilir.

760 total views, 1 views today